两会专访丨全国人大代表吴兰:强化我国数据灾备安全与韧性

2024-03-06

政策解读丨开启工业领域数据安全保护新阶段,护航新型工业化高质量发展

2024-02-29

59599aa美高梅入选安全牛《信创安全能力建设技术指南》代表性厂商

2024-01-08

零信任数据安全深研与创新实践,59599aa美高梅论文入选中国科技核心期刊

2023-12-20

护航数字政府建设,59599aa美高梅成为“数字政府建设赋能计划”成员单位

2023-09-04

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API安全 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务

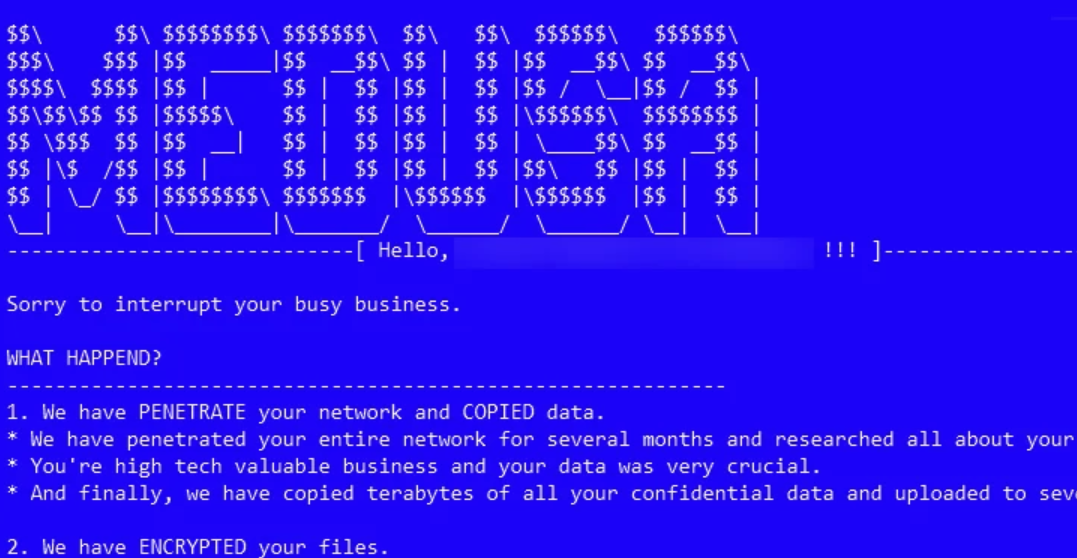

自 2023 年 2 月在暗网上首次出现专门的数据泄露网站以来,与Medusa 勒索软件相关的威胁行为者加大了活动力度,以发布不愿同意其要求的受害者的敏感数据。作为多重勒索策略的一部分,当受害者的数据发布在泄露网站上时,该组织将为受害者提供多种选择,例如延长时间、删除数据或下载所有数据。所有这些选项都有一个价格标签,具体取决于受该群体影响的组织。Medusa(不要与 Medusa Locker 混淆)是指 2022 年底出现、并于 2023 年盛行的勒索软件家族。它伺机攻击高科技、教育、制造、医疗保健和零售等广泛行业。据估计,2023 年将有多达 74 个组织受到勒索软件的影响,其中大部分位于美国、英国、法国、意大利、西班牙和印度。

https://unit42.paloaltonetworks.com/medusa-ransomware-escalation-new-leak-site/

GitLab警告用户修补严重的零点击账户劫持漏洞

参考链接:

Fidelity National Financial遭遇勒索软件攻击导致130万客户数据泄露

参考链接:

思科修复影响Unity Connection软件的高风险安全漏洞

思科已发布软件更新,以解决影响 Unity Connection 的严重安全漏洞,该漏洞可能允许攻击者在底层系统上执行任意命令。该漏洞编号为CVE-2024-20272(CVSS 评分:7.3),是驻留在基于 Web 的管理界面中的任意文件上传错误,是由于特定 API 中缺乏身份验证以及对用户提供的数据验证不当而导致的。攻击者可以通过将任意文件上传到受影响的系统来利用此漏洞。成功的利用可能允许攻击者在系统上存储恶意文件,在操作系统上执行任意命令,并将权限提升到 root。该缺陷影响 Cisco Unity Connection 的12.5 及更早版本(已在版本 12.5.1.19017-4 中修复)和14(已在版本 14.0.1.14006-5 中修复)版本。版本15不易受到攻击。

参考链接: